Cyberrisiken: Finanzsektor soll widerstandsfähiger werden Gastbeitrag in gi GELDINSTITUTE, Ausgabe 4/2018

Sicher und effizient – das ist der Anspruch an die Finanzmarktinfrastrukturen auch in den Zeiten der Digitalisierung. Keine Zahlung, kein Wertpapiergeschäft könnte heute ohne moderne Computertechnologie abgewickelt werden. Nur so können die hohen Transaktionszahlen schnell und effizient bewältigt werden. Jedoch steigt damit neben der Abhängigkeit des Sektors von der Technologie zusätzlich die Bedrohung durch Cyberkriminalität.

Die Deutsche Bundesbank überwacht die Finanzmarktinfrastrukturen und setzt sich aktiv für eine Stärkung der Widerstandsfähigkeit des Finanzsektors gegenüber Cyberrisiken ein. So entwickelt die Bundesbank mit anderen Notenbanken des Eurosystems die neuen Cyber Resilience Oversight Expecations (CROE). Die CROE sind ein wichtiger Bestandteil der Eurosystemstrategie für die Widerstandsfähigkeit von Finanzmarktinfrastrukturen gegenüber Cyberrisiken.

Bereits im Juni 2016 haben Notenbanken und Wertpapieraufsichtsbehörden mit der Guidance on cyber resilience for financial market infrastructures einen Leitfaden für die Widerstandsfähigkeit von Finanzmarktinfrastrukturen gegenüber Cyberrisiken veröffentlicht. Die CROE wenden die allgemeineren Vorgaben dieses Leitfadens für Europa im Detail an. Damit setzt das Eurosystem neue Maßstäbe im internationalen Vergleich, da der Leitfaden bislang noch in keiner Jurisdiktion umgesetzt wurde. Bis Juni 2018 wurde eine erste Fassung der CROE öffentlich konsultiert. Noch vor Ende des Jahres soll die endgültige Fassung verabschiedet und veröffentlicht werden.

Bei den CROE handelt es sich um die strukturierte Vorgabe von knapp über 300 einzelnen Anforderungen ("Erwartungen"), die sich an die Betreiber von Finanzmarktinfrastrukturen richtet. Die Erwartungen sind in die drei Reifegrade "baseline", "intermediate" und "advanced" abgestuft. Kleinere, nicht systemrelevante Finanzmarktinfrastrukturen sollen die Erfüllung der Erwartungen mit dem Reifegrad "baseline" anstreben. Nur die wichtigsten Finanzmarktinfrastrukturen sollen langfristig die sehr hohen Erwartungen mit dem Reifegrad "advanced" erreichen. Welcher Reifegrad für eine einzelne Finanzmarktinfrastruktur maßgeblich ist, entscheidet im Zweifel die zuständige Überwachungsbehörde.

Die CROE werden ab Anfang des Jahres 2018 bei Zahlungsverkehrssystemen (wie dem vom Eurosystem betriebenen Individualzahlungsverkehrssystem TARGET2) sowie TARGET2-Securities, dem vom Eurosystem angebotenen Abwicklungsservice für Wertpapiertransaktionen, angewendet. Andere Finanzmarktinfrastrukturen wie zentrale Gegenparteien und Zentralverwahrer fallen nicht automatisch in den Anwendungsbereich der CROE. Die zuständigen Aufsichts- und Überwachungsbehörden können sich aber der CROE als konkrete Umsetzung der Guidance on cyber resilience for financial market infrastructures bedienen. Dies hätte den Vorteil, dass die in der Regel europaweit aktiven Finanzmarktinfrastrukturen nicht unterschiedliche Anforderungen nationaler Überwachungsbehörden umzusetzen hätten.

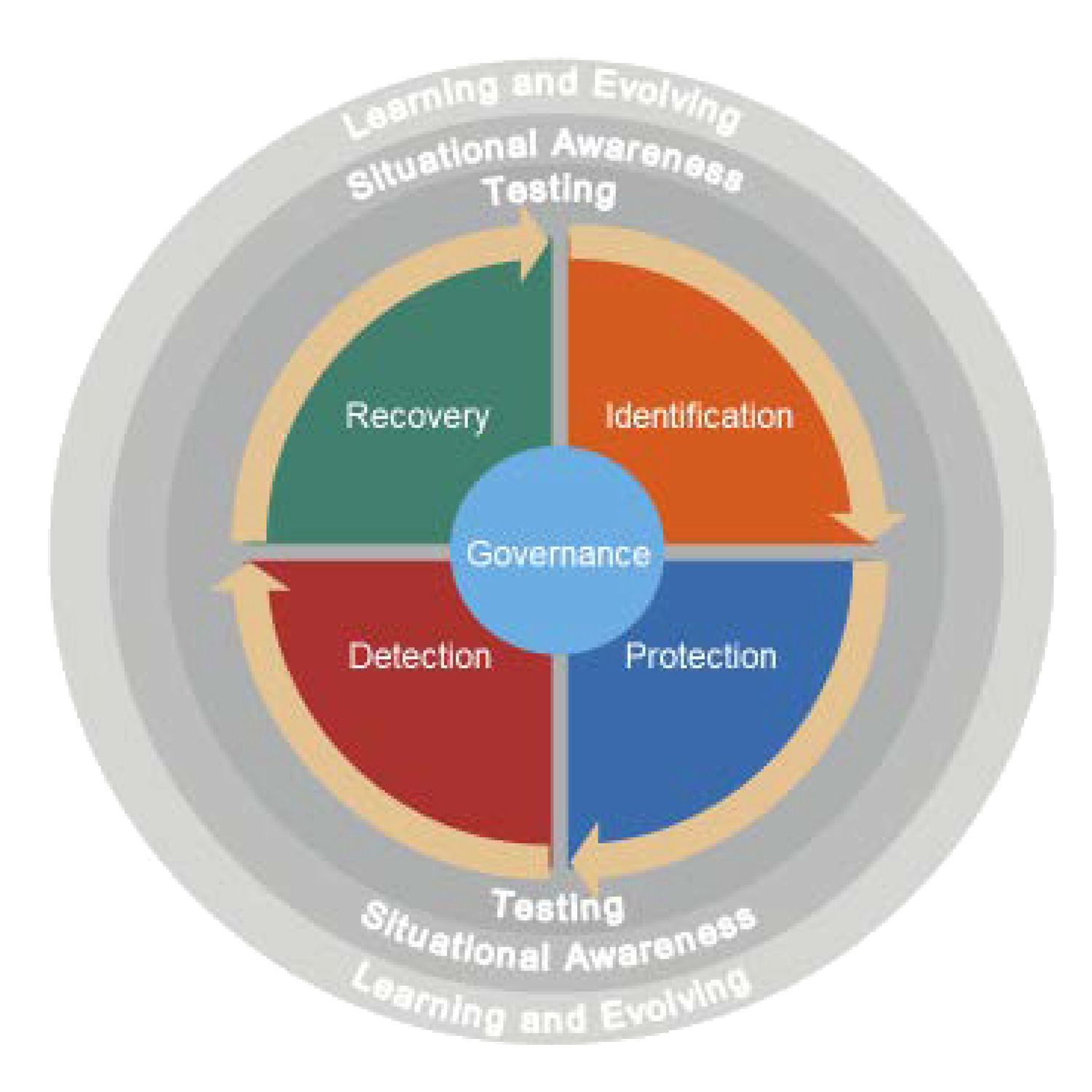

Die CROE sind in acht Themenkomplexe unterteilt:

Governance: Als Fundament für alle anderen Erwartungen stehen die Erwartungen an die Verwaltungsstrukturen. Cybersicherheit ist nicht nur ein Thema für die IT-Abteilung eines Unternehmens, sondern für das gesamte Unternehmen – bis hin zur Vorstandsebene. So fordern die CROE, dass eine umfangreiche Sicherheitskultur im Unternehmen gelebt und zum Beispiel durch regelmäßiges Training und Awareness-Kampagnen gefördert wird.

Identification: Um sich gegen mögliche Angreifer zu schützen, muss das Unternehmen seine Prozesse und Abläufe, Systeme sowie externen Schnittstellen identifizieren. Hierzu werden Übersichten der physischen und logischen Schnittstellen sowie Inventarpläne kritischer Prozesse und Nutzerkonten benötigt.

Protection: Dieser Abschnitt stellt einen Schwerpunkt der Erwartungen dar. Nachdem das Unternehmen seine eigenen Prozesse und Systeme identifiziert hat, gilt es diese zu schützen. So werden umfangreiche Schutzmechanismen gefordert. Auf Geräten, die zur Administration von Informationssystemen verwendet werden, darf es keine Verbindung zum Internet geben, kritische Daten müssen verschlüsselt sein und es werden Anforderungen an das Patch-Management sowie der Einsatz von Firewalls gestellt.

Detection: Selbst bei sehr gut geschützten Finanzmarktinfrastrukturen ist es nur eine Frage der Zeit, bis Angreifer einen Weg in deren Systeme gefunden haben. Daher ist der nächste Schritt im Schutz gegen Angreifer, diese im eigenen System zu erkennen und zu lokalisieren, um sie eingrenzen und isolieren zu können. Hierzu fordern die CROE zum Beispiel, dass Finanzmarktinfrastrukturen ein Security Operations Center (SOC) aufbauen, in dem Experten die Netzwerke des Unternehmens überwachen, mittels Threat Intelligence analysieren und sich um IT-Sicherheitsvorfälle im eigenen Haus kümmern.

Response and Recovery: Doch was passiert, wenn ein Angreifer trotz guter Sicherheitsvorkehrungen sein Ziel erreicht hat und in das Herz einer Finanzmarktinfrastruktur eingedrungen ist? Auch für einen solchen Fall muss der Betreiber gewappnet sein. Die CROE gibt vor, dass ab dem Reifegrad "intermediate" die Wiederaufnahme kritischer Betriebsabläufe bereits zwei Stunden nach einem Cyberangriff wieder möglich sein soll.

Testing: Damit die Finanzmarktinfrastrukturen im Ernstfall auch in der Lage sind die Erwartungen zu erfüllen, verlangen die CROE, dass die Widerstandsfähigkeit eines Unternehmens gegenüber Cyberrisiken regelmäßig erprobt wird. So wird zum Beispiel von Infrastrukturen im Reifegrad "intermediate" erwartet, dass diese sich einer Red-Teaming-Übung unter dem Rahmenwerk TIBER-EU (Threat-Intelligence Based Ethical Red-Teaming) unterziehen. Von der Finanzmarktinfrastruktur selbst beauftragte professionelle Angreifer bedienen sich dabei der Vorgehensweise echter Hacker und versuchen so in die Systeme einzudringen, mit dem Ziel, die Sicherheit zu überprüfen und Schwachstellen offenzulegen.

Situation Awareness: Um die Gefahr eines Cyberangriffs realistisch einschätzen zu können, benötigt die Infrastruktur ein gutes Verständnis der für sie spezifischen Bedrohungslage. Kein Unternehmen gleicht dem anderen. Besonders die systemrelevanten Finanzmarktinfrastrukturen müssen sich ihrer eigenen Rolle im Finanzsystem bewusst sein und ihre Bedrohungslage angemessen beurteilen können. Die strukturierte Nutzung von Threat Intelligence und ein aktiver Informations

austausch mit anderen Teilnehmern des Marktes sind wichtige Schritte in diese Richtung und werden in diesem Abschnitt vorgegeben.

Learning and Evolving: Letztendlich wird von den Finanzmarktinfrastrukturen auch erwartet, dass sie ihre eigene Widerstandsfähigkeit gegenüber Cyberrisiken stetig weiter-entwickeln. Die Bedrohungssituation wandelt sich ständig und auch Angreifer lernen dazu. Die Stärkung der Widerstandsfähigkeit gegenüber Cyberrisiken ist eine dauerhafte Aufgabe.

Neben der Bedrohungslage muss auch das eigene Verhalten ständig auf den Prüfstand gestellt und die Fertigkeiten zur Bekämpfung von Cyberbedrohungen müssen stetig fortentwickelt werden.

Im Jahr 2018 haben die Notenbanken Europas viel auf dem Gebiet der Cybersicherheit getan. Anfang des Jahres wurde das Euro Cyber Resilience Board gegründet, in dem Vorstände der wichtigsten Finanzmarktinfrastrukturen sich über Cyberrisiken austauschen. Im Mai wurde das ambitionierte Rahmenwerk TIBER-EU für ethisches Hacking verabschiedet. Und mit der Fertigstellung der CROE wird das Eurosystem nun bald einen weiteren Meilenstein in der Umsetzung seiner ehrgeizigen Cyberstrategie erreichen.